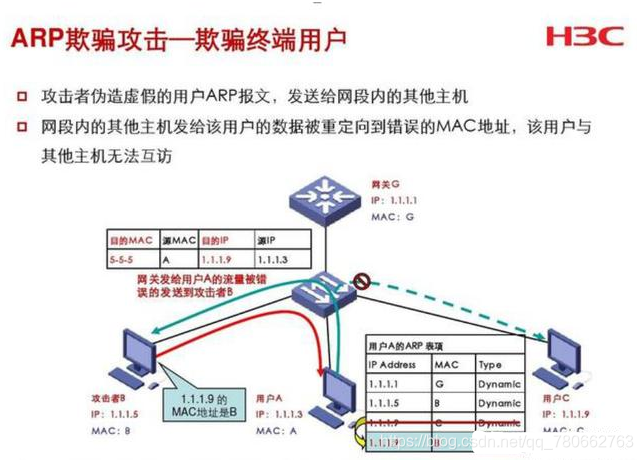

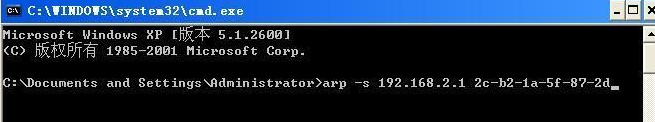

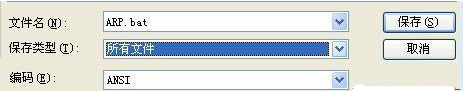

局域网内出现ARP攻击,用户闹翻天,网管疲于奔命的事,可能很多人了都遇见过。下面我就提供给大家一个完整的解决方案,从此远离ARP攻击。 一、先介绍下ARP攻击的几种模式,我们才能有的放矢。 第一种 仿冒网关攻击 第二种 欺骗网关攻击 第三种 欺骗终端用户 在典型的MAC flooding中,攻击者能让目标网络中的交换机不断泛洪大量不同源MAC地址的数据包,导致交换机内存不足以存放正确的MAC地址和物理端口号相对应的关系表。如果攻击成功,交换机会进入failopen模式,所有新进入交换机的数据包会不经过交换机处理直接广播到所有的端口(类似HUB集线器的功能)。攻击者能进一步利用嗅探工具对网络内所有用户的信息进行捕获,从而能得到机密信息或者各种业务敏感信息。 根据上面的分析,大家可以看出所有攻击都涉及到二层MAC地址和三层的IP地址,因此检测和防护的依据都要从这些方面入手。 先说下检测的常见方法: 二、当局域网内出现ARP攻击了,基本4要素: (一)所有客户机做IP与MAC地址静态绑定操作 解决重启后被删除办法可以写个bat脚本随机启动: 1、Win键+R,输入notepad回车,复制粘贴以下内容 windows XP系统方案: arp -d arp -s 192.168.2.1 2c-b2-1a-5f-87-2d :静态绑定网关的IP与MAC的对应关系 arp -s 192.168.2.100 d8-96-95-4e-ca-a5 :静态绑定本机IP与MAC的对应关系 Windows 7/ Windows 10系统方案: netsh interface ipv4 delete neighbors 11 :此处11以netsh interface ipv4 show interface命令查询所在网卡的IDX值,一般为11 2、另存为ARP.bat文件放入系统启动目录”C:Documents and SettingsAdministrator「开始」菜单程序启动”,保存时注意文本格式如图

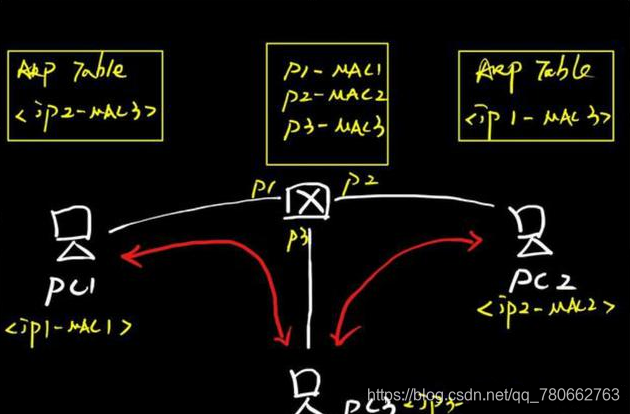

ARP攻击远离拓扑

ARP攻击远离拓扑

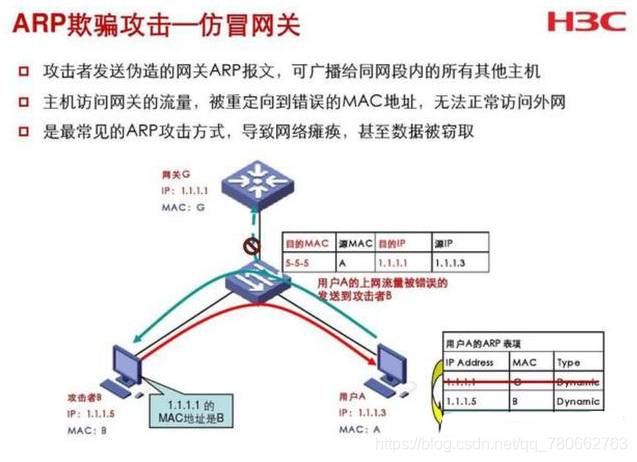

破坏主机假冒网关,很多局域网网关软件也是采用这种方式。

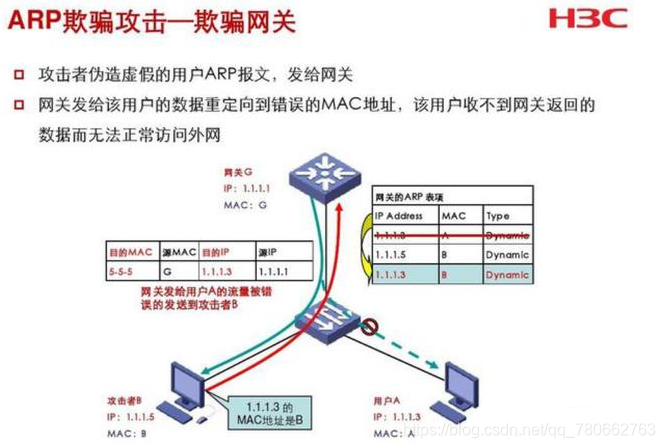

破坏主机发送假冒真实主机信息,使真实主机接收不到回包。

第四种 mac洪泛攻击

不过这个操作只要电脑重启或者TCP/IP协议停用后就被删除。

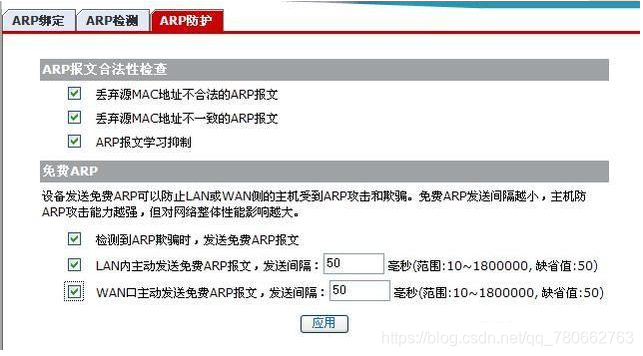

(二)防火墙要开启ARP防护,如图

(三)如不是特别要求,建议按部门划分VLAN,减少广播风暴降低ARP攻击范围

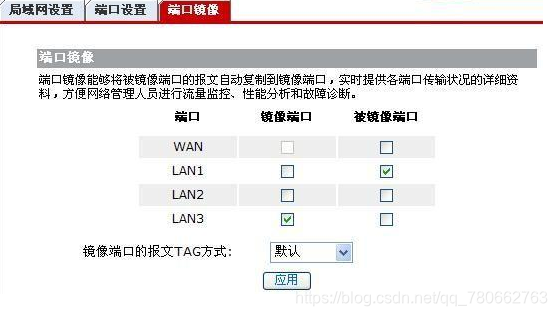

(四)做端口镜像,用第三方软件(比如Wireshark)分析很快找出问题机

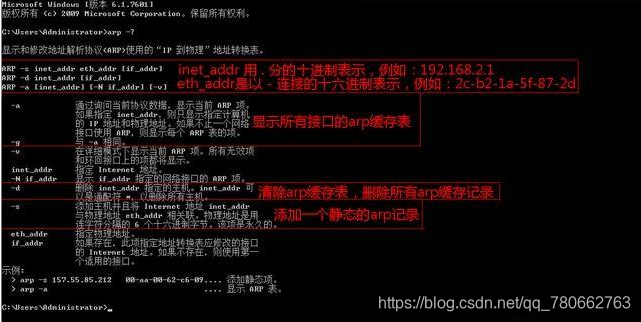

ARP主要用于网络诊断与配置,下图为ARP命令使用详解

本网页所有视频内容由 imoviebox边看边下-网页视频下载, iurlBox网页地址收藏管理器 下载并得到。

ImovieBox网页视频下载器 下载地址: ImovieBox网页视频下载器-最新版本下载

本文章由: imapbox邮箱云存储,邮箱网盘,ImageBox 图片批量下载器,网页图片批量下载专家,网页图片批量下载器,获取到文章图片,imoviebox网页视频批量下载器,下载视频内容,为您提供.

阅读和此文章类似的: 全球云计算

官方软件产品操作指南 (170)

官方软件产品操作指南 (170)