细节内容请参照LowBee BLP模型基于两种规则来保障数据的机密性: 答:话题:零知识证明应用之区块链效率提升 前提:Alice(A)已有私钥a,并且公开自己的公钥PKA=ga,类似的Bob(B)已有私钥b,并且公开自己的公钥PKB=gb,且已经进行完毕身份认证,并双方均获得对方的身份信息:idA,idB PKI:公钥基础设施是一个包括硬件、软件、人员、策略和规程的集合,用来实现基于公钥密码体制的密钥和证书的产生、管理、存储、分发和撤销等功能;CA证书颁发机构(CA, Certificate Authority)即颁发数字证书的机构。是负责发放和管理数字证书的权威机构,并作为电子商务交易中受信任的第三方,承担公钥体系中公钥的合法性检验的责任。 ↩︎ RC4(来自Rivest Cipher 4的缩写)是一种流加密算法,密钥长度可变。它加解密使用相同的密钥,因此也属于对称加密算法。 ↩︎ 1989年Brewer和Nash提出的兼顾保密性和完整性的安全模型,又称BN模型。主要用来解决商业中的利益冲突问题,目标是防止利益冲突的发生。中医墙模型对数据的访问控制是根据主体已经具有的访问权力来确定是否可以访问当前数据。 ↩︎ BMA模型以英国医学协会(BMA,British Medical Association)提出的攻击模型、安全策略以及结构为基础,后因其通用性而被国际安全领域定义为一种经典的多边安全模型。 ↩︎

客观题-选择

A 问卷调查 B 检查列表

C 访谈提纲 D 漏洞扫描

A 政策、结构和技术 B 组织、技术和信息

C 硬件、软件和人 D 资产、威胁和脆弱性

A 定性评估和定量评估相结合 B 定性评估

C 定量评估 D 定点评估

A BLP和BIBA B BIBA和C-W

C BN和BMA D C-W和BN

A 保密性、完整性 B 可用性、可控性

C 不可否认性 D 语义正确性

A 假冒 B 修改信息

C 窃听 D 拒绝服务

A 二级 B 三级

C 四级 D 五级

A 采用SSL技术 B 在浏览器中加在数字签名

C 采用数字签名技术 D 将服务器放入可信站点区

A 可保护传输层的安全 B 可提供数据加密服务

C 可提供消息完整性服务 D 可提供数据源认证服务

A 信息加密 B 采用物理传输(非网络)

C 无线网传输 D 使用专线传输

A 又称秘密密钥加密技术,收信和发信访使用不同的密钥

B 又称公开密钥加密技术,收信和发信访使用不同的密钥

C 又称公开密钥加密技术,收信和发信访使用相同同的密钥

D 又称秘密密钥加密技术,收信和发信访使用相同的密钥

A 用户依照系统提示输入用户名和口令

B 用户在网络上共享了自己编写的一份Office文档,并设定哪些用户可以阅读,哪些用户可以修改

C 用户使用加密软件对自己编写的Office文档进行加密,以阻止其他人得到这份拷贝后看到文档中的内容

D 某个人尝试登录到你的计算机中,但是口令输入的不对,系统提示口令错误,并将这次失败的登陆过程记录在系统日志中

A 对称加密与数字签名 B 对称加密与非对称加密

C 非对称加密与摘要 D 数字签名与摘要

A 谁主管谁保护 B 等级保护制度

C 认证认可制度 D 全面防制度

A 允许 B 阻塞

C 协商 D 证书

A 可以用来保护和保存口令的一个网络仓库

B 可以用来保存备份媒体的安全地点

C 可以安放在网络上的一个假系统,用以吸引攻击者

D 一种特殊的防火墙

A 安全审计是对信息系统所有操作、活动的记录和检查

B 安全审计不属于信息系统安全管理的范畴

C 安全审计的目的是辅助识别和分析未经授权的动作和攻击

D 安全审计的存在可对某些潜在的侵犯安全的攻击者起到威慑作用

A 网络协议 B 扫描工具

C 安全防护工具 D 病毒

A 身份的确认、应用的限制

B 身份的确认、权限的控制

C 应用的限制、权限的控制

D 应用的限制、用户的管理

A 信息的包装与用户授权

B 信息的分布与用户的分级

C 信息的分级与用户的分类

D 信息的存储与用户的管理客观题-填空

Client: Application Client 应用客户端

AS: Authentication Server 用来认证用户身份

TGS: Ticket-Granting Service 用来授权服务访问

SS: Service Server 用户所请求的服务

其中AS和TGS同属于KDC(Kerberos Distribution Center,即票证分发中心);所以票证分发服务具有三个子服务:AS(身份认证)、TGS(票证授予)和AD(账户数据库)

服务

作用

AS(Authentication Service)

根据AD中存储的账户信息对用户进行身份认证,如果成功则颁发给用户TGT(Ticket Granting Ticket认购权证)

TGS(Ticket GrantingService)

根据TGT确定为合法用户,并颁发票据凭证

AD(Account Database)

辅助AS对用户进行身份认证,存储账户名和密码并维护黑白名单

模型

模型特征

BLP

保密性、军事安全、中央集权信息系统、较低的执行开销

Biba

完整性、强制访问控制、难于应用,中央集权信息系统

C-W

完整性、商业安全、能应用面向对象系统、能作为与应用无关的策略

BN

保密性、金融制度、可能有副作用、安全管理的开销较大

下读规则:主体不能读安全级别高于它的数据

上写规则:主体不可写安全级别低于它的数据

BIBA模型基于两种规则来保障数据的完整性的保密性:

上读规则,主体不能读取安全级别低于它的数据

下写规则:主体不能写入安全级别高于它的数据

BIBA模型并没有用来设计安全操作系统,但大多数完整性保障机制都基于Biba模型的两个基本属性构建

主观题

演讲内容

Rollup方法:Rollup是由于主链的负荷过大,于是可以在主链之外多开启若干小型服务器,用于接收交易以及交易的认证,然后再批量性的把一段时间内累积的交易全部更新到主链上去。但这种方式只适用于小批量交易更新,如果这个更新过程仍然需要向主链发送大批量的交易信息,则Rollup的意义就不复存在,因为它并不会减少任何主链的负荷。在这个更新的过程中需要使用SNARK:通过SNARK,Rollup服务器可以把非常简短的证明提交给主链,证明一大批的交易都没有问题,主链只需要根据最后的结果增加或减少一些UTXO就可完成交易信息更新。通过Rollup,我们可以大大的减少主链的负荷,把更多的验证外包出去。名词解释

零知识证明

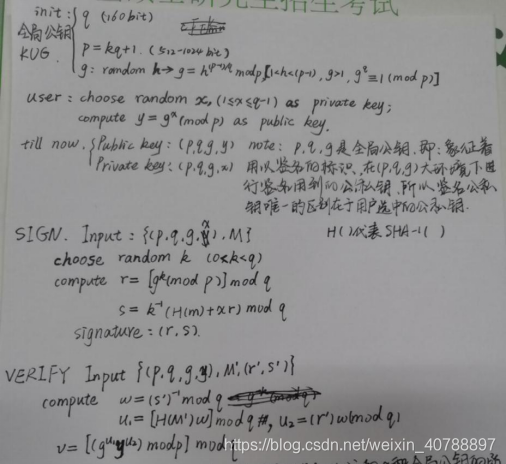

DSA

这就保证从签名无法逆推出任何私钥的相关信息,无法伪造签名HMQV

双方计算承诺d=H(X,idB),e=H(Y,idA)以及σA=(Y·PKBe)(x+da)=g(x+da)(y+eb),σB=(X·PKAd)y+eb=g(x+da)(y+eb)

本网页所有视频内容由 imoviebox边看边下-网页视频下载, iurlBox网页地址收藏管理器 下载并得到。

ImovieBox网页视频下载器 下载地址: ImovieBox网页视频下载器-最新版本下载

本文章由: imapbox邮箱云存储,邮箱网盘,ImageBox 图片批量下载器,网页图片批量下载专家,网页图片批量下载器,获取到文章图片,imoviebox网页视频批量下载器,下载视频内容,为您提供.

阅读和此文章类似的: 全球云计算

官方软件产品操作指南 (170)

官方软件产品操作指南 (170)